| �J�E���g�A�b�v�X�N���v�g�̌��� �u���ڃT�[�o�A�N�Z�X�ɂ��A�������v�̏͂ł����������Ƃ���A�㐼�̃E�H�b�`���̃J�E���g�A�b�v�ɂ̓T�[�o�ւ̒��ڃA�N�Z�X�s�ׂ��^����B�m��Ȃ��l�ɂƂ��Ă͒��ڃT�[�o�A�N�Z�X�Ƃ����s�ׂ��A�����n�b�L���O�̂悤�Ȕƍߍs�ׂƂ̂悤�Ɏ~�߂���l�����邪�A����s���̂���@�s�ׂ��Ɣ��f���邱�Ƃ͔��ɓ���B�T�[�o������͂��������A�N�Z�X���������Ƃ������Ƃ����ł́A�{���z�肳�ꂽ���@�ŃA�N�Z�X���ꂽ�̂��A����ȊO�̕��@�ŃA�N�Z�X���������̂��͊ȒP�ɂ͌��ɂ߂��Ȃ��B�����̏ꍇ�A���������s�ׂ��s�����Ɣ��f�����̂́A�Z���Ԃő�ʂ̃A�N�Z�X���W�����邱�Ƃɂ��T�[�o���̉������o���Ȃ��Ȃ�A�����̐l�����̃T�C�g�𗘗p�ł��Ȃ����������邱�Ƃɂ���āA�s���ȃA�N�Z�X���Z���ԂɏW�����Ă����Ƃ������Ƃ���������B����ȊO�ł͑�ʂ̃A�N�Z�X���O�f�[�^����͂��āA�ǂ�����ǂ̂��炢�̎��ԁA�ǂ̒��x�̗ʂ̃A�N�Z�X���W�����Ă����̂������Ԃ������Č����邵���Ȃ��B |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

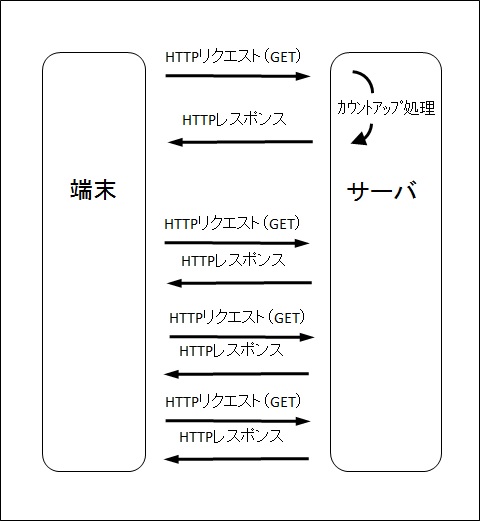

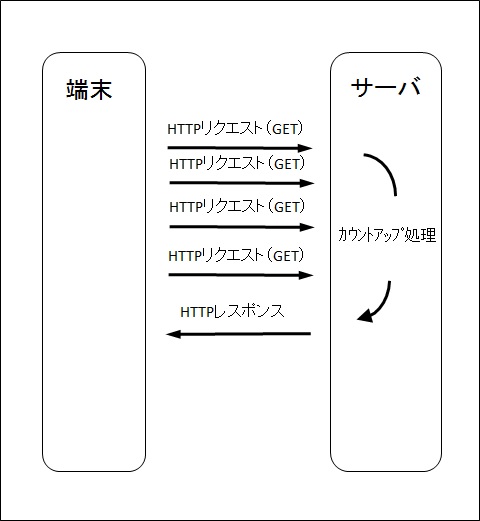

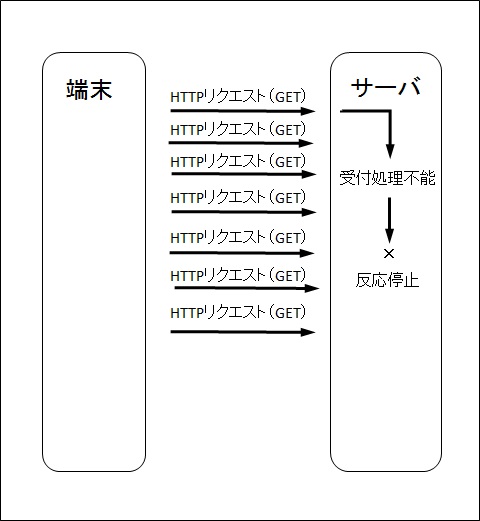

| �J�E���g�A�b�v�����̗��� �J�E���g�A�b�v�����͈�ʓI�ɂ͉E�L�̐}1�ɂ���悤�ȃf�[�^�̓����ɂȂ�B�[�������GET�R�}���h���M�ɂ�郊�N�G�X�g�ɔ������āA�T�[�o�[���̃J�E���g�f�[�^�ɑ��ăJ�E���g�A�b�v�������s���A���̌��ʂ����X�|���X�Ƃ��Ē[�����ɕԐM����B���̈�A�̗��ꂪ���������ƃJ�E���g�f�[�^��1�J�E���g�A�b�v����邱�ƂɂȂ�킯�ł���B�A�����ăJ�E���g�A�b�v�����ꍇ�͂��̏������A�����Đ���Ɋ�������ƒZ���Ԃő啝�ȃJ�E���g�A�b�v����������邱�ƂɂȂ�B �Ƃ��낪�[���������GET�R�}���h�ɂ��HTTP���N�G�X�g���A�����đ��M�����ƁA�}2�̂悤�ɃT�[�o���ŃJ�E���g�A�b�v�������Ԃɍ��킸�A�[������̃��N�G�X�g�̑������������ꂸ�I�����Ă��܂����Ƃ���������B���ۂɂ͂��̏ꍇ�A����ɏ����ł��Ȃ��������̃��N�G�X�g�Ɋւ��ẮA�X�V�G���[�̃��b�Z�[�W���[�����ɕԂ���邱�ƂɂȂ�B 755�[�����A�v���ł͂����������Ƃ�����邽�߁A�T�[�o����̃��X�|���X���A���Ă��Ȃ�����A����GET�R�}���h�ɂ��HTTP���N�G�X�g�̑��M���s��Ȃ��悤�Ȏd�l�ɂȂ��Ă���i�ڍׂɊւ��Ă͌�L�j�B���g�[�N�^�b�v���Ă���Ƃ��ɁA���̉�ʂ��Ȃ��Ȃ��J���Ȃ������������Ƃ��L�����Ă���l���������Ǝv�����A�����������Ԃ̓T�[�o�[����̉�����҂��Ă��鎞�Ԃ��ƍl����Ɨ������₷�����낤�B���̂���1�^�b�v���Ă���ēx������ʂ��J���̂�1�`2�b���x�������Ă����킯�ł���B ���������T�[�o����̃��X�|���X�����āA����ɑ�ʂ�GET�R�}���h�ɂ��HTTP���N�G�X�g�����M�����ƁA�T�[�o�[���Ŏ�t�������̂��o���Ȃ��Ȃ�A�T�[�o�[���̂��������~�߂Ă��܂��B������Dos�U���ɑ�������s�ׂɂȂ�B�����Ȃ�Ɗ��S�ɕs���A�N�Z�X�ɂ����f�s�ׂƂȂ�A���ɂ́u�U�v�Ɩ��W�Q�v�ɂ��ƍߍs�ׂƂ��Čx�@�����ɂȂ�\��������B ��ʓI�ɂ͂���������ʂ�HTTP���N�G�X�g���M�ɍۂ��ẮA�T�[�o��������Ȃ�ɑ�ʂ̃A�N�Z�X���W�������ꍇ��z�肵������������Ă���̂ŁA�ɒZ���Ԃł�قǑ�ʂ̃R�}���h���M�ɂ�郊�N�G�X�g���s��Ȃ�����Dos�U���ɑ�������悤�Ȍ��ʂɂȂ邱�Ƃ͂Ȃ��B�ォ��������邪�A���̃T�C�g�ł�30�~���b�i0.03�b�j���x�̊Ԋu�Ń��N�G�X�g�𑗂��Ă�������ƃJ�E���g�A�b�v����B�㐼��755�ł̃J�E���g�A�b�v�ł͍ő�Ŗ�780,000/5�����̑������������킯������A2,600�J�E���g/�b���x�i��0.4�~���b�Ԋu�j�ł̃J�E���g�A�b�v�����͏o���Ă������ƂɂȂ�B�c�O�Ȃ��炱�̃T�C�g�ŗp�ӂ��Ă���J�E���g�A�b�v�V�X�e���͒P���ȃt�@�C���X�V�^�̂��̂Ȃ̂ŁA����قǂ̒Z���Ԋu�ōX�V�ł���d�g�݂ɂ͂Ȃ��Ă��Ȃ����A�T���v���X�N���v�g�����s����ɂ͏\�����Ǝv���B �����A�C�����Ȃ�������Ȃ��̂́ADos�U���ɂ����f�s�ׂ͕K���������������Z���Ԃő�ʂ̑��M�s�ׂ������ĕK����������������闝�R�ɂȂ�킯�ł͂Ȃ��Ƃ����_�ł���B�L���ȂƂ���ł́u����s�������}���َ����v�Ƃ����̂�����B����͗��p�Ҍl�������}���ق̑������������邽�߂ɁA���J����Ă��钆���}���ق̃T�C�g�ɑ��Ď��g�̍쐬�����ȒP�Ȍ����v���O�����i�N���[���j��p���Č��������s�������߁A�}���ّ����p�ӂ��Ă������������V�X�e���𑼂̐l�����p�ł��Ȃ��Ȃ�A���s�҂��u�U�v�Ɩ��W�Q�e�^�v�őߕ߂��ꂽ�Ƃ��������ł���B���ۂ̂Ƃ���͐}���ّ��̃V�X�e���ɕ��ʂł͍l�����Ȃ���肪����A1���Ԃ�400�A�N�Z�X�ȏ�̃��N�G�X�g��������Ƒ��̃��N�G�X�g�̏������o���Ȃ��Ȃ�Ƃ����d�l���������߁A1�b�Ԃ�1�A�N�Z�X���x�̃N���[�����x�̏����v���ł��V�X�e����~�����������ƂȂ��Ă��܂����Ƃ������̂������B�����������x���̖�肪�Ǘ��ґ��ɂ������Ƃ��Ă��A�Ǘ��҂����Q�͂��o�����Ɣƍߍs�ׂƂ��Č�������鎖��Ƃ��Ă��Ȃ�L���Ȏ����ł���B ���������_����l���Ă����̃V�X�e�����ғ����Ă���T�[�o�ɑ��āA���߂�ꂽ�A�N�Z�X���@�ł͂Ȃ����ՂɎw��ȊO�̕��@�ŃA�N�Z�X�s�ׂ��s���ƁA�ƍߍs�ׂɑ������鎖�ɂȂ肩�˂Ȃ��Ƃ����F���������Ƃ��K�v�ƂȂ�B |

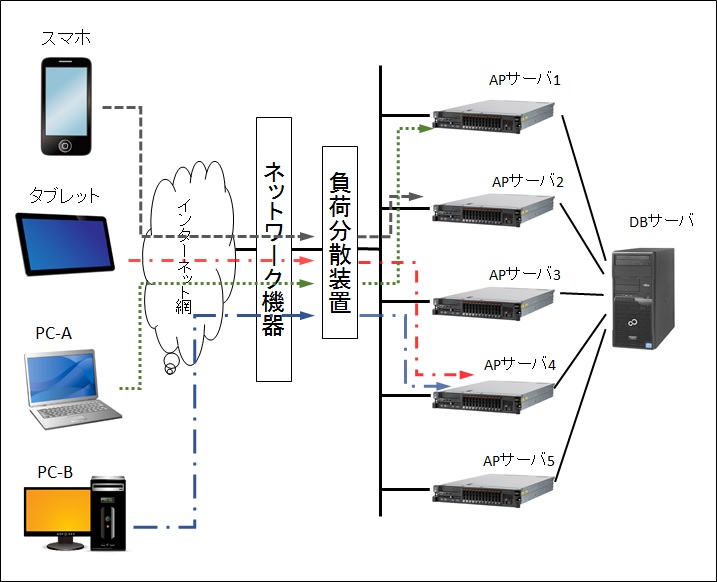

�}1 |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

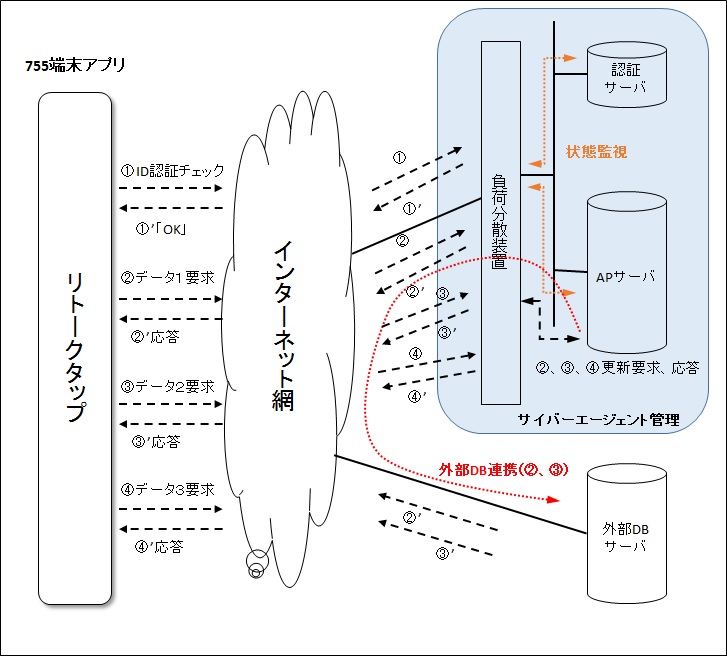

�}2 |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

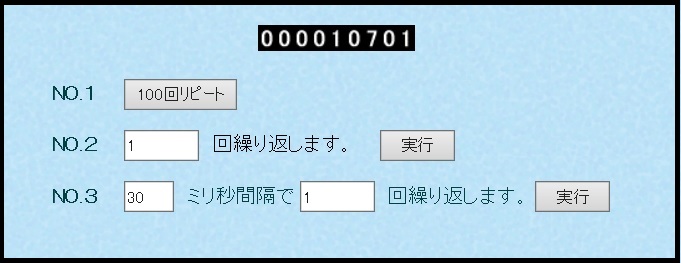

�}3 |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| ��̕\�͍ŏI���i5/3�j��23:00�`24:00�̊Ԃ̃f�[�^�̓����ł���B���̎��_�Ŕ��ɋC�ɂȂ�̂�23:10����23:30�̓�����23:40����24:00�̊Ԃł̃f�[�^�̓����ł���B�Ô��̃E�H�b�`�����ɉ����Ă�������̂܂Ƃ߃T�C�g�̋L���ł�23:15�ߕӂŃT�[�o�ւ̃A�N�Z�X���o���Ȃ��Ȃ����Ƃ����������ݑ��X�������B�f�[�^�̓���������ƁA�Ô��̕ϓ��͈�U23:10�ɏ㏸���邪�����Ɍ������A23:25�A23:30�̒l�������Ă���B����ɑ��ď㐼�̕���23:10�ȍ~�l�͑��������A23:15�`23:20�̊Ԃɒ��O�l���40,000/5�����̒l�������Ă��邱�Ƃ��킩��B�܂肱�̎��_�Ő}2�̂悤�ȏɊׂ��Ă������Ƃ����������B���̂��߃T�[�o����̉������Ȃ�����A755�[���A�v����HTTP���N�G�X�g�̑��M�͐�������邪�A755�[���A�v�����g���Ă��Ȃ��X�N���v�g�ł�HTTP���N�G�X�g��A�����đ��葱���邱�Ƃ��ł���̂ŁA�㐼�������J�E���g�A�b�v���i��ł����̂ł͂Ɛ��������B�X�N���v�g�ɂ��J�E���g�A�b�v���N�G�X�g����ʂɑ����Ă���A�����悤�ɏ㐼�T�C�h��755�[���A�v���ł̖��������������Ă��A���ʂƂ��ĕϓ����v���X�ɂȂ��Ă����̂ł͂ƍl������i8,000�̌����������Ă��A10,000�̑�����������v�ł�2,000�̑����ɂȂ�j�B 23:40�ȍ~�����l�̏����������̂ł��낤�B���̃����o�[�̃E�H�b�`�o�g���I���ԍۂ̓������猩�Ă��A�I�����O�̍ŏI20�`30���Ԓ��x�͑����l�͏㏸��������̂����ʂȂ̂����A755�[���A�v���ɂ��A�N�Z�X���ł��Ȃ��Ȃ������Ƃɂ��A�Ô��̑����l�͂ǂ�ǂ��Ă���B����ɑ��ď㐼��23:40�ȍ~���p�����đ��������A�I���O5���ɏ㐼�̃E�H�b�`���͖�68,000/5�����̏㏸�������邪�A�Ô��̕���23:50�Ɉ�U�����i���O��10���ԂŌ����������̉��x�j������͌����������ɂȂ��Ă���B������23:55�`24:00��5���Ԃ͑o���Ƃ��啝�ɃE�H�b�`�����������Ă���B�܂肱�����������l�̐��ڂ���l����ƁA���̎��_�ł͐}3�̂悤�ȏ��N�����Ă����̂ł͂Ɛ��������B |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| �Z���Ԃł̑�ʃA�N�Z�X�ɑ���Ώ��@ 755�̂悤�ȑ�K�͂�SNS�c�[�����Ǘ�����T�[�o�[���̃V�X�e���Ƃ��ẮA��ʓI�ɏ�L�̐}3�̂悤�Ȃ��Ƃ��N����Ȃ��悤�ɕ��ו��U���u��ݒu���A������i���\�䂩�琔�S����x�j�̃A�v���P�[�V�����T�[�o�iAP�T�[�o�j��z�u����B�������邱�Ƃɂ���ĊO������͂P��̃T�[�o�ɃA�N�Z�X���Ă���悤�Ɍ����Ă��A���ۂ̃V�X�e���I�ɂ͕������AP�T�[�o�ɕ��U�����ď������s���Ă���̂����ʂł���B���̏ꍇ�AAP�T�[�o�͕��������Ă��f�[�^��ۑ�����DB�T�[�o�͂P��ɏW��Ă���̂���ʓI�ȃV�X�e���`�ԂɂȂ�i�o�b�N�A�b�v�p�ɓ����@�\��DB�T�[�o��p�ӂ���Ă��邱�Ƃ͂��邪�j�B����DB�T�[�o�ɂ͍����\��DBMS�i�f�[�^�x�[�X�}�l�[�W�����g�V�X�e���j�����ڂ���Ă���A�������AP�T�[�o����Z���Ԃő�ʂ̃A�N�Z�X�������Ă������ł���DB�G���W�������ڂ���Ă���̂���ʓI�ȃV�X�e���`�Ԃł���B ���ו��U���u�͍ŏ��ɒ[������A�N�Z�X�����������_�ŁA�ݒ肳�ꂽ���U���W�b�N�ɏ]���P���AP�T�[�o�ɕ��ׂ��W�����Ȃ��悤�ɂ��̏����U������킯�����A��{�I�ɓ����[������̃A�N�Z�X������A�ȑO�ɂ��̒[������̏������s��������AP�T�[�o�ɐڑ������郍�W�b�N�ɂȂ��Ă��邱�Ƃ������B���������ĉE�L�̂悤�ȏ�AP�T�[�o�ɃA�N�Z�X�����������ꍇ�A�^�u���b�g��PC-B�͓���AP�T�[�o�ɑ��čX�V�v�������Ă���킯�����A�����^�u���b�g��755�[���A�v���𗘗p���Ă��āAPC-B���X�N���v�g�ő�ʂ̍X�V�v���𑗂��Ă����ꍇ�A���̏�Ԃŏ�L�̐}3�̂悤�Ȃ��Ƃ��N����ƁA�X�}�z��PC-A�ł͓��Ɏx��Ȃ��X�V�������o���Ă��^�u���b�g�ł̔����͒�~���Ă��܂��AAP�T�[�o4�ɐڑ����Ă��鑽���̒[����755�[���A�v������̍X�V���o���Ȃ�����������킯�ł���B |

�}4 |

||

| �������Ȃ��畉�ו��U���u��ݒu�����Ƃ���ł��̏����\�͈ȏ��HTTP���N�G�X�g���[�������瑗���Ă���ƁA�����ł��Ȃ���ʂ̃g���t�B�b�N�������ƂȂ�l�b�g���[�N�S�̂ł̃X���[�v�b�g��ቺ������ȂǁA�V�X�e���S�̂ɑ傫�ȉe�����y�ڂ����Ƃ�����B�u���ڃT�[�o�A�N�Z�X�ɂ��A�������v�̏͂ɂ���悤��5/3 23�F55���_�ł́A�����̃E�H�b�`�o�g���ɎQ�����Ă��������o�[�̃E�H�b�`�����m�F���邱�Ƃ��o���Ȃ������B���ו��U���u�͂��̐��\�ɂ�肢�낢��ȋ@��͂��邪�A�ŋ߂̋@��ɉ����Ă��[��������̃A�N�Z�X�ɑ��āA���̃f�[�^�����\�͂͐���/�b���琔��/�b���x�̂��̂������B���Ƃ���10,000/�b���x�̕��U�������o������̂ł������Ƃ��Ă��A10,000/�b��600,000/����3,000,000/5�����x�̏����\�͂ɂȂ�B5/3 23�F55���_�̃A�N�Z�X���͌Ô��Ə㐼�̓�l���݂̂����v���Ă��A1,150,000/5���ȏ�̃f�[�^�������Ă������Ƃ��킩��B���R���̎��_�ł�755�T�[�o�V�X�e���S�̂ɂ����Ă͓�l�ȊO�̃y�[�W�ւ̃A�N�Z�X���������Ă����킯������A��l���݂̂�1,000,000/5������悤�ȃA�N�Z�X�����������_�ŁA�S�̂̃A�N�Z�X���͕��ו��U���u�̏����\�͂��Ă����\��������B�����������A���̃����o�[���`�F�b�N���Ă����V�X�e���ł̃E�H�b�`���̊m�F�G���[����������A���̒���ɌÔ���㐼�̃E�H�b�`�����}���Ɍ������錴���ƂȂ����̂ł͂Ȃ����Ɛ��������B | |||

| 755�[���A�v���ɂ�����X�V�v���̎��� 755�[���A�v���Ń��g�[�N�^�b�v�����Ƃ��Ɏ��ۂɂǂ̗l�ȃf�[�^�̓����ɂȂ��Ă��邩�������Ă݂��B���ؕ��@�Ƃ��Ă̓t���[�\�t�g��LAN�A�i���C�U�[�𗘗p���āABlueStacks�ɂ��755�[���A�v�����G�~�����[�g�������ł̃p�P�b�g�����g���[�X���A755�W�̃T�[�o�ɑ���TCP�y��HTTP�Ɋւ���p�P�b�g�����m�F�����B 755�[���A�v���Ń��g�[�N�������^�b�v����Ɗ�{�I�ɂ�4�̏��������s����邱�Ƃ��킩�����B����4��傫��������Ƈ@�F�F�T�[�o�ւ̊m�F�v���A�A�`�C�FAP�T�[�o�ւ̃f�[�^�v���ɕ�������B�@�Ɋւ��鏈���ƇA�`�C�Ɋւ��鏈���ł̓A�N�Z�X����ڑ���T�[�o��IP�A�h���X���Ⴄ�̂ŁA���炩�ɕʃT�[�o������Ă��邱�Ƃ��킩��B��{�I�ɂ͇@�̔F�؊m�F���s������A���̎��ԓ��ŇA�`�C�̏������s��Ȃ��ƃf�[�^���擾�ł��Ȃ��d�|���ɂȂ��Ă��邱�Ƃ��킩�����B���炩�̗��R�ɂ��@�̎��s��A���Ԃ��o�߂���ƍēx�@�����s���Ă���A�`�C�̏������s���Ă��邱�Ƃ��m�F�ł����B �A�`�C�̏����Ɋւ��Ă͎��̂悤�ɂȂ��Ă����B

|

�}5 |

||

| �A�A�B�Ɋւ��Ă͏��̎擾�Ɠ����Ƀ����o�[��A�₶���܃g�[�N���������Q���҂̃A�C�R���Ȃlj摜�f�[�^�̎擾�������ɍs���Ă������A�����̉摜�f�[�^��755�T�[�o�V�X�e���ł̔������x�̒ቺ�������Ȃ��悤�ɁA�O��DB�T�[�o�𗘗p���Ă�����ɕۑ����ꂽ�摜�f�[�^��ǂݍ��ތ`�ɂȂ��Ă����BAP�T�[�o�̓��e�ɂ��ć@�ŔF�Ă�����̎��ԓ��ɃA�N�Z�X���Ȃ��Ə��擾�͏o���Ȃ����A�O��DB�T�[�o�̉摜�f�[�^�͔F�Ȃ��Ɏ擾�ł��邱�Ƃ��킩�����i���Ȃ݂����������㐼�̃g�[�N���[���̉摜�f�[�^�ɂȂ�܂��B�����N�悪�J���Ȃ��Ƃ��̓A�h���X�o�[�̏����R�s�[���čēx�\��t���Ă���ēǂݍ��݂���ƊJ���܂��j�B �C�Ɋւ��Ă̓��g�[�N�^�b�v�����Ƃ��ɁA���̃g�[�N���܂ݓ�����1��ʂɕ\�������g�[�N��S�ēǂݍ��ތ`�ɂȂ��Ă����B�܂�㐼�̓����̃g�[�N�F4020�Ƀ��g�[�N�����邪�A����ƃ^�b�v�i�N���b�N�j����ƁA4019�`4025�܂ł�1��ʂɊJ���Ƃ���HTTP���N�G�X�g��������`�ɂȂ��Ă����B ��{�I�ɃE�H�b�`���Ɋւ�������܂�ł����͇̂A�ƇC�ł��������A�A�͍X�V�O�̃J�E���g���ŁA�C�ɂ͍X�V��̃J�E���g�����L�ڂ���Ă����B���������ăX�N���v�g�����s������ۂɂ͇@�̔F�T�[�o�ւ̃A�N�Z�X�ɑ����ćC�̃J�E���g�A�b�v�����邽�߂�HTTP���N�G�X�g�𑗐M����������Ƃ��킩��B�J�E���g�A�b�v�ɕK�v�łȂ��B�̂₶���܃g�[�N�̓��e�Ȃǎ擾����K�v�͂Ȃ��i���ۂɂ�755�[���A�v���ł͂��̃f�[�^�̎擾�Ɏ��Ԃ��������Ă����j�B�s���A�N�Z�X�ɂ����f�s�ׂ��������邱�ƂɂȂ�̂ŁA����ȏ�̋�̓I�ȕ��@�_�͂����ł͋L�ڂ��Ȃ����A�f�[�^�̃p�P�b�g�����g���[�X���邱�Ƃł��̒��x�̂��Ƃ͊ȒP�Ɋm�F�ł����B �܂��A�p�P�b�g�̃g���[�X�ɂ����AP�T�[�o�ւ̃A�N�Z�X���O�ɔF�T�[�o�ł̊m�F�v�����s���Ă��邱�Ƃ͂킩�������A����Ɋւ��鉞���͕��ו��U���u���F�T�[�o�̏��𐏎���ԊĎ������邱�Ƃő�s���ĉ������Ă���\���������B���̂��߁A�@�̉������Ԃ��Ă��鎞�Ԃ�14�`15�~���b�Ƃ������ɒZ�����ԂɂȂ��Ă���B�A�Ȃǂ�HTTP���N�G�X�g�Ɋւ������DB�T�[�o�̃f�[�^�������X�V����Ă���̂ŁA���̓s�x�K��AP�T�[�o�ɃA�N�Z�X�����㉞�����Ă��邱�Ƃ͖����ł���A���̉�����40�~���b���x�̎��Ԃ��������Ă���B���������_����l���Ă����ו��U���u���v�������̓s�x�A�F�T�[�o�ɖ₢���킹�����Ă���Ƃ͍l���ɂ����B���ו��U���u�͏�ɊǗ����ɂ���T�[�o�̏�ԊĎ������Ă���A���ڃT�[�o�Ƃ��Ƃ肵�Ȃ��Ă��������Ɋւ��ẮA�T�[�o�ɕς���đ�s��������@�\�������Ă�����̂������B755�[���A�v���ł̏����t���[�Ň@�̉������A���Ă���܂ł͇A�ȍ~�̏��������s���Ȃ����悤�ɂȂ��Ă����_���琄������ƁA���ו��U���u�͇@�̖₢���킹�����������^�C�~���O�ŁA�������Ԃ𑁂����邽��ID�m�F������̂Ɠ����ɁA���ɒ[��������HTTP���N�G�X�g���v�����ꂽ�Ƃ��̐ڑ���Ɋւ��āA������AP�T�[�o�̍��G����œK�Ȑڑ�������肵�Ă������̂ƍl������B 755�[���A�v���ł�1�^�b�v����Ԃɂ��ꂾ���̏��������ۂɍs���Ă���A���̉�����Ԃ��Ă��Ȃ��Ǝ��̏��������s����Ȃ��`�ɂȂ��Ă���B����Ӗ��[���A�v���ő��M�f�[�^���R���g���[�����A755�T�[�o�A�v���ɕK�v�ȏ�̕��ׂ�������Ȃ��悤�Ȏd�g�݂ɂ��Ă����Ƃ�������B���������ɂ�������炸�A5/3 23����ɂ͑����̗��p�҂Ŋ��x�ƂȂ��T�[�o�ւ̐ڑ����o���Ȃ������Ȃ蒷�����Ԕ������Ă����B���̂悤�Ȓ[���A�v���̃f�[�^���M����l����ƁA�S�����[���A�v���𗘗p���Ă������ɉ����ẮA�T�[�o���Œ[������̃A�N�Z�X���s�\�ɂȂ�悤�ȑz��O�̕��ׂ��������邱�Ƃ͂Ȃ��Ȃ��l���ɂ����B |

|||

| �T���v���X�N���v�g�ɂ��J�E���g�A�b�v�̌� �X�N���v�g�ɂ��J�E���g�A�b�v�����ۂɂǂ̒��x�̒Z���Ԃŏ����ł���̂��𗝉����Ă��炤���߂ɁA�T���v���X�N���v�g���쐬�����̂ŁA���̔������x���������Ă������������B �E�̐}6�Ɏ��������͎̂��ۂɃT���v���X�N���v�g�̎��s��ʂ���������̂����A�쐬�����X�N���v�g�͎���3��ނɂȂ�B

|

�}6 |

||

| �X�N���v�g�̎��s�ɂ�IE9.0�ȏ�̃u���E�U���K�v�ł��B ���̃u���E�U�ł͐���ɉғ����܂���B |

|||

| NO1��100��J�E���g�A�b�v����Ƒ��̃p�\�R���ł͏�̃J�E���^�[��100�J�E���g�������Ȃ����ʂɂȂ�Ǝv����B�Ȃ��Ȃ�100��J�E���g�A�b�v���邽�߂�HTTP���N�G�X�g�̑��M�ɂ����鏈�����Ԃ͂�������1000�`2000�~���b�i1�`2�b�j���炢�ŁA���M�Ԋu���Z�����Ď��ۂɃJ�E���^�[���X�V����������O�Ɏ���HTTP���N�G�X�g�����s����Ă��܂��A���̂悤�ȏ̂܂ܑ��M�Ԋu���R���g���[�������Ƀ��N�G�X�g�𑗐M����ƁA���ʂƂ��ăG���[�ƂȂ郊�N�G�X�g����������̂ł���i��̐}2�̏j�B NO2�ł͎����ʼn��w�肵�Ď��s����ƁA���̉������J�E���g�A�b�v���邱�Ƃ��m�F�ł���͂��ł���B���̂Ƃ��ɂ�1�m�F���b�Z�[�W���o��̂ŁA���̃��b�Z�[�W�������Ȃ����莟��HTTP���N�G�X�g�͔��s����Ȃ��B���������Ăǂ�Ȃɑ������b�Z�[�W���������Ƃ���ŁA�l��ɂ���Ƃł͏������x�Ɍ��E������A���̑��M�Ԋu�ȉ��ɂ͂Ȃ�Ȃ��̂Ŋm���ɃJ�E���g�A�b�v�����͂��ł���B NO3�ł�HTTP���N�G�X�g�̑��M�Ԋu�����g�Őݒ肵�A�w�肵�����J�E���g�A�b�v���J��Ԃ��B���̃T�C�g�ł�1��̃J�E���g�A�b�v�ɂ�30�~���b���炢������͂��Ȃ̂ŁAHTTP���N�G�X�g�̑��M�^�C�~���O������ȉ��ɐݒ肷��ƁA���O�̃��N�G�X�g�������������ł��Ȃ������Ɏ��̃��N�G�X�g�𑗐M���邱�ƂɂȂ�A�w�肵���̃J�E���g�A�b�v������Ȃ����Ƃ��m�F�ł���B���̏����Ɋւ��Ă͎��ԊԊu���p�\�R���̏����\�͈ȏ�ɑ������Ă��A���v�������Ԃ͈��ȉ��ɂ͂Ȃ�Ȃ��̂ŁA���̊Ԋu���������E���Ԃ��Z�����������A�g�[�^���̏������Ԃ͎w�肵���X�V�Ԋu�ɔ�Ⴗ����̂ł͂Ȃ��B�������Ȃ��炻�̑��M�Ԋu��x�����邱�Ƃ̓R���g���[���o����̂ŁA�㐼�̑����l����ʓI�ɑ������Ă������ԑтɂ́A�����������M�Ԋu����s����X�N���v�g�̐����R���g���[�����āA�}���ȃE�H�b�`���㏸�ɂȂ��Ă��̕s���R�����ڗ����Ȃ��悤�i���ۂɂ͂����������ʂ̓����ł̑����ƂȂ�����s���R�Ȃ̂����A�j�ɏ��X�ɑ��������Ă������Ƃ��^����B |

|||

| ���������X�N���v�g�ł̃J�E���g�A�b�v��̌������1,000�J�E���g���x�͏\���b�ŁA10,000�J�E���g�ł������ŏ����ł��邱�Ƃ��킩�邾�낤�B�����Ŏ��s���Ă���J�E���g�A�b�v�v���O�����͒P���ȃt�@�C���X�V�^�̂��̂𗘗p���Ă��邽�߁A1�J�E���g��������̂�30�~���b���x�̎��Ԃ������邪�A���ۂ̏㐼�̃f�[�^�ł�5���Ԃ�780,000���̃J�E���g�A�b�v���o���Ă���A���x�I�ɂ�780,000/5��=156,000/��=2,600/�b�Ƃ������x�ŃJ�E���g�A�b�v�������o���Ă����킯�ł���B�܂�755�T�[�o�A�v���P�[�V�����ł�1�J�E���g�̂�����̏�������0.4�~���b���x�ŏo����悤�Ȕ\�͂������Ă��邱�ƂɂȂ�B ����A���̃T�C�g�ł̃J�E���g�A�b�v�����ɂ�1���30�~���b���x�̎��Ԃ�������̂ŁA100�s�[�g������X�N���v�g�ł�1��̏����ɏ������Ԃ�������悤�ɂ��Ă���i�������Ȃ��Ɛ��\�̂悢PC�ł͂قƂ�ǃJ�E���g�A�b�v����Ȃ��Ȃ��Ă��܂��j�B������1,000�~���b�i1�b�j�قǂ�100����x�̃J�E���g�A�b�v���o���邱�Ƃ͏\���m�F�ł����Ǝv���B100�J�E���g�A�b�v��1,000�~���b�i1�b�j������Ƃ������Ƃ́A1�X�N���v�g�̎��s��6,000�J�E���g/1���A30,000�J�E���g/5���̃J�E���g�A�b�v���\���Ƃ������ƂɂȂ�B���̃X�N���v�g���̂͂���قǕ��ׂ̂�������̂ł͂Ȃ��̂ŁA1��̃p�\�R���ŕ����̃X�N���v�g���Ɏ��s���邱�Ƃ��\�ł���B�ŋ߂̃p�\�R���͎s�̂���Ă�����̂ł�4�R�A��8�R�A�̂��̂������̂ŁA4���x�̃X�N���v�g���Ɏ��s�����Ƃ���ʼnߑ�ƌ�����قǂ̕��ׂɂ͂Ȃ�Ȃ��B�܂�30,000�J�E���g/5���~4��120,000�J�E���g/5�����x�̃J�E���g�A�b�v���N�G�X�g��1���PC�ő��M���邱�Ƃ����قǓ�����Ƃł͂Ȃ��Ƃ������Ƃ��킩��B�u5��3�� 23:00�`24:00�̃f�[�^����v�̏͂ł��������悤�ɁA�X�N���v�g�ɂ��J�E���g�A�b�v�̍ő�l��560,000/5�����x��z�肵�Ă���B���������Ă��̂悤�ȃX�N���v�g����������A4�`5����x�̃p�\�R�����ғ������邱�Ƃŏ\�����̒��x�̃J�E���g�A�b�v���s�����Ƃ��\���Ƃ������Ƃ��킩��B �������Ȃ���A���̂悤�ȏ�ԂŃp�\�R���ł̃X�N���v�g���Ԏ��s������A���Ԃ̌o�߂Ƌ��Ƀp�\�R���ɑ��镉�ׂ������Ȃ��̂ɂȂ邱�Ƃ͏\���z�肳���B���R�A�{���ɂ���Ȃ��Ƃ����s���Ă�����^����f���T�C�g�ɉ��L�̂悤�ȏ������݂�����y�������Ƃ��Ă�����s�v�c�͂Ȃ��B |

|||

|

|||

| �Ō�� ���͂��̃y�[�W���쐬���邫�������ɂȂ����̂́A���̃T�C�g���J��Ɍ����点�Ȃ̂��A������̃g�b�v�y�[�W�ɒZ���Ԃő�ʂ�GET�R�}���h�𑗐M������f�s�ׂ��s���y����������ł���B�C�������̂̓g�b�v�y�[�W���`�F�b�N���Ă����Ƃ��ɁA�Z���Ԃł͒ʏ픭�������Ȃ��J�E���^�[�̏㏸�����܂��܌��������ɂ��B���̎��̃��O�f�[�^���m�F�����Ƃ���A�l��ł͋N���肦�Ȃ��悤�ȑ��x��1�b�Ԃɐ���̃A�N�Z�X���������Ă������Ƃ��L�^����Ă����B���������s�ׂ����s����Ă����̂͐����Ԓ��x�ł͂����������R���������s�ׂ͈�ʓI�ɂ͖��f�s�ׂɑ�������B�T�C�g���{���ł��Ȃ��Ȃ�悤�ȕp�x�ł͂Ȃ��̂ŁA�U�v�Ɩ��W�Q�Ȃǂ̔ƍߍs�ׂƂ��Čx�@�ɒʕ�悤�ȃ��x���ł͂Ȃ��������A���������s�ׂ��s���Γ��R�̂��ƂȂ�����f�s�ׂƔ��f���Ĕ��M���ɂȂ��Ă���v���o�C�_�[�ɒʕΏ����˗������B �v���o�C�_�[����͋�̓I�ȏ��u�͉��Ă��炦�Ȃ��������A���M������̌_��҂ɑ��Ă��ꑊ���̑Ή������Ƃ̘A�����������̂ŁA���ڗ��p�҂Ɍx�������ꂽ�Ǝv���邪�A�����������f�s�ׂ��s���Ɨ��p�v���o�C�_����̌_���ł�����\��������B���Ȃ݂ɖ��f�s�ׂ��s�����y�����{������A�N�Z�X���Ă������Ƃ͊m�F���Ă���B |

|||

�g�b�v�֖߂� �g�b�v�֖߂� |